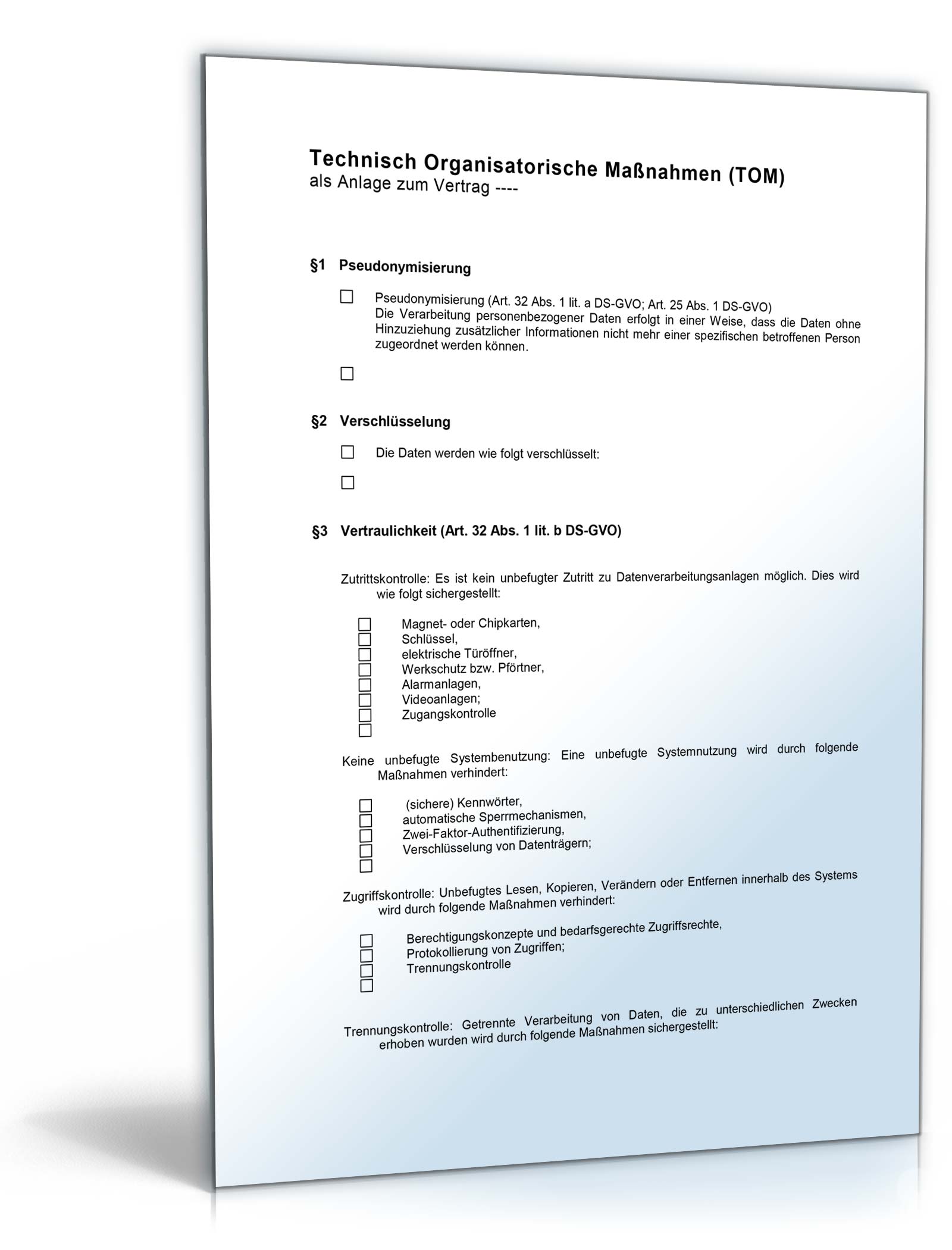

Dabei muss das Unternehmen das Risiko bezüglich der Rechte und Freiheiten der betroffenen Personen berücksichtigen und darauf abgestimmt geeignete Schutzmaßnahmen treffen. Dabei handelt es sich um sogenannte technische und organisatorische Maßnahmen, abgekürzt TOM oder umgangssprachlich auch TOMs. Diese Maßnahmen sind in Art. 32 der Datenschutzgrundverordnung (DSGVO) definiert und werden im Bundesdatenschutzgesetz (BDSG) in § 64 Abs. 3 S. 1 um konkrete Beispiele ergänzt. Letztere sind zwar nur für öffentliche Stellen im Zuge von Straf- und Ordnungswidrigkeitsverfahren verbindlich, geben aber dennoch eine gute Orientierung auch für die Privatwirtschaft. Außerdem ist diese Liste hilfreich bei der Erstellung des Verzeichnisses der Verarbeitungstätigkeiten.

Der Gesetzgeber hat dabei verschiedene Aspekte des Schutzes bzw. der Kontrolle im Fokus, im Einzelnen definiert in Art. 32 Abs. 1 lit. a) – d) DSGVO.

Was ist der Unterschied zwischen technischen und organisatorischen Maßnahmen?

Unter technischen Maßnahmen im Sinne des Art. 32 DSGVO versteht man alles, was “physikalisch” unternommen werden kann um Daten zu schützen; es geht also um die Datensicherheit. Der Schutz ist dabei umfassend zu verstehen, vom Zutritt zum Gelände bzw. Gebäude bis hin zum Schutz einer einzelnen Datei.

Konkrete Beispiele sind unter anderem:

- Zäune

- Abschließbare Fenster und Türen

- Alarmanlagen

- Passwörter

- Verschlüsselungen

Organisatorische Maßnahmen im Sinne des Art. 32 DSGVO sind letztlich alle unternehmensinternen Richtlinien und konkreten Arbeitsschritte, welche von Mitarbeitern durchgeführt werden, um Daten zu schützen.

Maßnahmen können dabei unter anderem sein:

- Mobile Device Richtlinie

- Verpflichtung auf den Datenschutz und das Datengeheimnis im Rahmen des Arbeitsvertrags

- Vier-Augen-Prinzip bei bestimmten Tätigkeiten

In Art. 32 DSGVO werden technische und organisatorische Maßnahmen mit Bedacht gleichrangig behandelt. Ziel ist es, dass der Schutz personenbezogener Daten als selbstverständlicher Bestandteil der täglichen Arbeit integriert ist.

So bereiten Sie die TOM vor

Der erste Schritt besteht also darin, sämtliche im Unternehmen durchgeführten Verarbeitungen personenbezogener Daten daraufhin zu prüfen, welche Schutzmaßnahmen angemessen bzw. notwendig sind. Hierzu entwickelt man im Allgemeinen eine Risikomatrix, in der auf der einen Achse die Risiken für den Betroffenen und auf der anderen Achse die Eintrittswahrscheinlichkeit eingetragen werden. Auf Grundlage dieser Matrix kann man dann festlegen, welches Schutzniveau für jede einzelne Verarbeitung angemessen ist, wenn man diese in die Matrix einträgt.

Individuelle Umstände im Unternehmen beachten

Dabei sind auch unternehmensindividuelle Umstände zu berücksichtigen, so dass man keine für alle Unternehmen gleiche Matrix annehmen darf. Es liegt am Verantwortlichen (meist also der Geschäftsführung), in Zusammenarbeit mit einem Team an Spezialisten (z.B. dem Datenschutzbeauftragten, allen Abteilungsleitern und der IT) festzulegen, wie eine solche Risikomatrix für das eigene Unternehmen genau aussieht. Die Datenschutzgrundverordnung (DSGVO) fordert, dass man sich dabei des aktuellen Stands der Technik bedienen soll – unter Berücksichtigung möglicher Implementierungskosten.

Welche Kontrollarten gibt es laut DSGVO?

In Art. 32 Abs. 1 lit. a) – d) DSGVO werden die TOM in verschiedene Bereiche aufgeteilt, die für den Datenschutz relevant sind:

- Pseudonymisierung und Verschlüsselung personenbezogener Daten

- die Sicherstellung von Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste im Zusammenhang mit der Verarbeitung

- die Fähigkeit, die Verfügbarkeit der personenbezogenen Daten und den Zugang zu ihnen bei einem physischen oder technischen Zwischenfall rasch wiederherzustellen;

- ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung.

Konkrete Anforderungen

Hinter diesen eher abstrakten Begriffen verbergen sich letztlich doch ganz konkrete Anforderungen, vor allem an die Kontrolle. Im Einzelnen sind folgende Kontrollarten typisch – natürlich immer mit Bezug auf die Datenverarbeitung:

- Zutrittskontrolle (Wie verhindere ich unbefugten Zutritt zum Gelände / ins Gebäude / in einen Raum?)

- Zugangskontrolle (Wie verhindere ich eine unbefugte Nutzung von Datenverarbeitungsanlagen?)

- Zugriffskontrolle (Wie stelle ich sicher, dass niemand über seine Berechtigung hinaus personenbezogene Daten verarbeiten kann?)

- Trennungskontrolle (Wie verarbeite ich Daten unabhängig voneinander, wenn sie nichts miteinander zu tun haben?)

- Weitergabekontrolle (Wie sichere ich Daten während einer Weitergabe?)

- Eingabekontrolle (Wer hat wann was verarbeitet?)

- Verfügbarkeitskontrolle (Wie schütze ich die Daten vor Zerstörung oder Verlust?)

- Auftragskontrolle (Wie stelle ich sicher, dass mein Auftragnehmer Daten sicher verarbeitet?)

- Integritätskontrolle (Wie verhindere ich unbefugte Verarbeitung auch durch Dritte und stelle die Integrität der Daten sicher?)

Sie können also davon ausgehen, dass Sie im Falle einer Kontrolle bzw. im Fall einer Datenpanne durchaus darauf geprüft werden, ob die von Ihnen ergriffenen Maßnahmen dem Stand der Technik entsprochen haben oder ob es vernünftige Gründe dafür gegeben hat, dass Sie solche Maßnahmen nicht durchgeführt haben. Ein erfahrener Datenschutzbeauftragter hilft Ihnen dabei, eine solche Liste gemäß den Anforderungen zu erstellen und sie aktuell zu halten.

Wie behält man den Überblick über die TOM im eigenen Unternehmen?

Idealerweise führt man im Unternehmen ein Verzeichnis über sämtliche ergriffenen technischen und organisatorischen Maßnahmen. Diese “TOM-Liste” ist z.B. zwingend notwendig, wenn man als Auftragsverarbeiter für einen Auftraggeber arbeitet. Sie dient aber auch als Nachweis z.B. gegenüber Aufsichtsbehörden für den sicheren Umgang mit personenbezogenen Daten. Außerdem ist diese Liste hilfreich bei der Erstellung des Verzeichnisses der Verarbeitungstätigkeiten.

Aktueller Stand der Technik?

Art. 25 Abs. 1 S. 1 DSGVO fordert, dass man sich bei der Einführung bzw. Umsetzung von TOM des aktuellen Stands der Technik bedienen soll – unter Berücksichtigung möglicher Implementierungskosten. Sie können also davon ausgehen, dass Sie im Falle einer Kontrolle bzw. im Fall einer Datenpanne durchaus darauf geprüft werden, ob die von Ihnen ergriffenen Maßnahmen dem Stand der Technik entsprochen haben oder ob es vernünftige Gründe dafür gegeben hat, dass Sie solche Maßnahmen nicht durchgeführt haben.

Sofern Sie noch keine Bestandsaufnahme über die TOM in ihrem Unternehmen durchgeführt haben oder Ihre TOM-Liste älter als ein Jahr sein sollte, empfehlen wir Ihnen rasches Handeln. Ein erfahrener Datenschutzbeauftragter hilft Ihnen dabei.

Ebenso sollten Sie im Rahmen Ihrer jährlichen Mitarbeiterschulung zum Datenschutz auf geänderte, neue oder auch wiederholend auf bestehende Unternehmensrichtlinien hinweisen.